社内全員で知財を守る文化を創る:価格表や内部資料こそが会社の「隠れた資産」である

皆様、こんにちは。株式会社IPリッチのライセンス担当です。

多くのビジネスパーソンにとって、「知的財産(知財)」と聞くと、まず何を思い浮かべるでしょうか。特許庁に登録された発明(特許権)や、商品のロゴマーク(商標権)などを想像される方が大半かもしれません。これらは確かに企業の大切な資産です。しかし、ライセンス担当として日々さまざまな企業の資産活用に携わる中で痛感しているのは、企業の真の競争力や価値は、そうした「登録された権利」だけに宿るのではない、という事実です。

本記事の主役は、皆様のPCのデスクトップや、デスクの引き出しに保管されている日々の業務資料です。具体的には、「最新の価格表」「最重要顧客のリスト」「社内限定の営業マニュアル」「新製品開発に関する会議の議事録」といった情報です。

多くの方が、これら日常的な情報の一つひとつが、特許権と同じように法律で強力に保護され得る「知的財産」であること、そして「隠れた資産」であることに気づいていません。

これらの情報は、法的には「営業秘密」と呼ばれ、企業の競争力の源泉そのものです。そして、この「営業秘密」の価値が一瞬にして失われる最大の原因は、外部の凄腕ハッカーによる攻撃よりも、むしろ私たち自身の「うっかりミス」や「ルールの不知」といった内部のリスクに潜んでいます 。

本記事の目的は、専門家でなくても「誰でもできる」情報の具体的な扱い方から、企業が導入すべき「データ分類マトリックス」といった情報の格付けの仕組みまでを、できる限り平易な言葉で解き明かすことです。この記事を通じて、全社員が「知財保護を自分ごと」として捉え、会社の「隠れた資産」を守り抜き、ひいては強い企業文化を築くための一助となることを目指します。

「知的財産」は特許だけではない? あなたのデスクに眠る「営業秘密」の価値

キーワード:営業秘密, 知的財産

企業の競争力を支える「知的財産」は、大きく二つのカテゴリーに分類できます。一つは、特許権、商標権、著作権など、法律に基づいて登録・発生し、独占的な権利が認められる「知的財産権」です。

そしてもう一つが、本記事の主題である「営業秘密」です。これは、不正競争防止法という法律によって保護される、企業の重要な技術上または営業上の情報を指します 。

皆様が日常的に扱う「価格表」や「顧客リスト」「内部マニュアル」が、この「営業秘密」として法的に強力な保護を受けるためには、3つの厳格な要件をすべて満たしている必要があります 。

- 秘密管理性(秘密として管理されていること)これは、会社がその情報を「秘密である」と認識し、他者にそう示している状態を指します。例えば、情報に「マル秘」「Confidential」といったスタンプを押すこと、データにパスワードを設定すること、特定の社員しかアクセスできないサーバーに保管することなどが該当します。

- 有用性(事業活動に有用な情報であること)その情報が、客観的に見て生産方法や販売方法など、企業の事業活動にとって何らかの「役に立つ」価値を持っていることを意味します。原価情報が記載された価格表や、長年の営業活動で蓄積された顧客リストは、明らかに有用性を持っています。

- 非公知性(公然と知られていないこと)その情報が、一般に公開されておらず、容易に入手できない状態を指します。

ここで最も注目すべきは、第一の要件である「秘密管理性」です。有用性や非公知性が情報の「性質」であるのに対し、秘密管理性は、会社と従業員が実行する「行動」によって初めて満たされる要件です。

この点が、本日の最大の課題と直結します。

冒頭で述べたように、多くの従業員が「価格表や内部資料が知的財産であることに気付いていません」。この「気付いていない」という状態は、単なる意識の問題に留まりません。従業員がその情報を「守るべき秘密だ」と認識していなければ、当然、「パスワードをかける」「アクセス制限を設ける」といった「秘密管理の行動」も実行されません。

もし「秘密管理性」が認められなければ、たとえどれほど価値(有用性)があり、どれほど非公開(非公知性)の情報であったとしても、法的には「営業秘密」とは認定されません。その結果、万が一その情報が競合他社に漏洩したとしても、企業は不正競争防止法に基づく差止請求や損害賠償請求といった法的保護を十分に受けられなくなるという、致命的な経営リスクに直結するのです。

逆に、これら3要件を満たし、法的に「営業秘密」と認定された情報を、不正な手段(窃盗、詐欺、不正アクセスなど)で取得したり、使用したり、第三者に開示したりする行為は、明確な不正競争防止法違反となります 。

企業は、侵害を行った者に対して、その行為の停止(差止請求)や、生じた損害の賠償を請求できます 。さらに、故意に他社の営業秘密を侵害する行為には、刑事罰(懲役刑や罰金刑)も科されます。特に、不正な利益を得る目的や、元の保有企業に損害を与える目的(図利加害目的)で情報を取得・開示する場合や、その情報を日本国外で使用する目的がある場合には、通常の侵害行為よりも法定刑が大幅に重く設定されています 。

これは、皆様が扱う「価格表」や「内部マニュアル」が、特許権と同様に、あるいはそれ以上に厳格な法的価値を持つ「資産」であることを国が認めている証拠に他なりません。この法的価値を認識することが、「自分ごと」として情報を守る第一歩となります。

なぜ「社内資料の保護」が重要なのか? 情報漏洩が引き起こす深刻なリスク

キーワード:情報漏洩, リスク

多くの企業が、外部からのサイバー攻撃やハッキングに対する防御策(ファイアウォールの導入など)に多額の投資を行っています。しかし、企業の最も価値ある情報資産が失われる原因は、必ずしも外部の脅威だけではありません。

独立行政法人情報処理推進機構(IPA)が毎年発表している「情報セキュリティ10大脅威」という重要なレポートがあります。これは、その年に社会的に影響が大きかったセキュリティ上の脅威を専門家が選出するものです。2025年版において、組織向けの脅威として「内部不正による情報漏えい等」が4位に、「不注意による情報漏えい等」が10位にランクインしています 。

これらが示唆しているのは、脅威が「内部」に潜んでいるという厳然たる事実です。

「内部不正」とは、例えば、待遇への不満や金銭的な動機から、現職の従業員が機密情報を故意に持ち出す行為です。また、元従業員が競合他社へ転職する際に、在職中にアクセスできた顧客リストや技術資料を不正にコピーして持ち出すといった事例も後を絶ちません 。

「不注意」は、さらに身近なリスクです。悪意は一切ないものの、「うっかり」重要な機密情報が含まれたファイルを、取引先A社ではなくB社にメールで誤送信してしまった、といったヒューマンエラーです 。

これらの脅威は、個別の問題として存在しているだけではありません。むしろ、これらが連鎖し、企業にとって最悪の事態を引き起こすシナリオを理解する必要があります。

「情報セキュリティ10大脅威 2025」の組織向け脅威で、堂々の1位となっているのは「ランサムウェアによる被害」です 。ランサムウェアは、企業のデータを人質に取り、身代金を要求する悪質なウイルスです。このランサムウェアの典型的な侵入経路は、取引先や関係者を装って送られてくる「標的型攻撃メール」(同5位)です 。

ここで、脅威の連鎖が発生します。

まず、攻撃者が巧妙な標的型攻撃メール(脅威5位)を送信します。次に、従業員がそのメールを本物と信じ込み、「不注意」(脅威10位)によって添付ファイルを開封、あるいはリンクをクリックしてしまいます。その瞬間、PCが「ランサムウェア」(脅威1位)に感染し、社内ネットワーク全体に被害が拡大していくのです。

つまり、従業員の「不注意」という内部の脅威が、外部からの「ランサムウェア」という最大の脅威を社内に引き込む手引きをしている構図です。

このことから、私たちが本記事で呼びかけている「知財(営業秘密)を守る文化」とは、突き詰めれば「不注意やうっかりミスを組織的に減らす文化」に他なりません。この文化を醸成することは、単に価格表や顧客リストといった「営業秘密」を守るだけでなく、企業全体をランサムウェアのような破滅的な「サイバーセキュリティの脅威」から守る、最も根本的かつ効果的な防御策そのものなのです。

この「情報の取り扱い」に対する意識は、個人情報の保護を考える際にも共通しています。

従業員の皆様は、例えば「同僚の健康診断の結果」 や「従業員名簿」 といった個人情報がいかに慎重に扱われるべき情報であるか、よくご存じのはずです。個人情報保護法は、これらの情報の漏洩に対して企業に厳格な管理責任を求めており、ひとたび漏洩すれば、法的なペナルティだけでなく、社会的な信用を一気に失うことになります 。

私たちが守るべき「営業秘密」も、これと全く同じです。

顧客の個人情報を守るために行うべき具体的な行動(PCにパスワードをかける、書類は鍵のかかるキャビネットに保管する )と、会社の「価格表」や「営業マニュアル」を守るために行うべき行動は、技術的には何ら変わりません。

「顧客の個人情報を守るのと同じレベルの注意を、会社の価格表にも払う」。この意識改革こそが、情報漏洩の深刻なリスクから会社を守る鍵となります。

全社員が今日から実践できる「知財を守る」ための具体的な行動ルール

キーワード:行動ルール, 全社員

「知財を守る」「営業秘密を管理する」と聞くと、何か専門的な知識や特別なツールが必要だと身構えてしまうかもしれません。しかし、実際に行うべきことの多くは、日々のPC操作や書類の扱いにおける「当たり前のこと」を、全員が同じレベルで徹底することに尽きます。

ここでは、IPAが広く推奨している「情報セキュリティ5か条」などを参考に、専門家でなくても誰でも今日から実践できる、具体的な行動ルールを「デジタル」と「アナログ」に分けて解説します 。

A. デジタル情報の取り扱い(PC・メール業務)

私たちの業務の多くはPC上で行われ、情報はデータとして存在しています。以下の5つのルールは、デジタル情報を守るための基本です。

ルール1:OSやソフトウェアは常に最新の状態に保つ

お使いのPCやスマートフォンには、WindowsやiOSといった基本ソフト(OS)や、様々なアプリケーションソフトがインストールされています。これらのソフトには、時としてセキュリティ上の欠陥(「脆弱性」と呼ばれます)が見つかります。

- なぜ重要か?古いOSやソフトの「脆弱性」を放置していると、攻撃者はまさにその「セキュリティの穴」を狙ってウイルスを送り込んだり、不正アクセスを試みたりします。ソフトウェアの「アップデート」は、その穴を塞ぐための最も重要な作業です。面倒がらず、常に最新の状態を保つことが、基本的な防御となります 。

ルール2:パスワードを強化し、使い回さない

パスワードは、データへのアクセスを防ぐ「鍵」です。この鍵が単純であれば、簡単に開けられてしまいます。

- なぜ重要か?「123456」や「password」のような単純なパスワードは、「総当たり攻撃(ブルートフォース攻撃)」と呼ばれる手口で瞬時に突破されてしまいます。また、複数の異なるサービス(例:社内システムと個人のSNS)で同じパスワードを「使い回す」ことは非常に危険です。万が一、個人のSNSからパスワードが漏洩した場合、その情報を使って社内システムにも「芋づる式」に不正ログインされてしまうからです 。パスワードは「長く、複雑に、使い回さない」ことが鉄則です。

ルール3:共有設定を適切に見直す

クラウドストレージ(Google Drive, OneDrive, Boxなど)は非常に便利ですが、設定ミスが命取りになります。

- なぜ重要か?ファイルの共有設定を「リンクを知っていれば誰でも閲覧可能」といった安易な設定にしてしまうと、そのリンクが何らかの形で外部に漏れた際、意図せず機密情報がインターネット上に公開されているのと同じ状態になります 。データへのアクセス権は、「業務上知る必要のある最小限の人」だけに絞る「最小権限の原則」を徹底し、定期的に共有設定を見直す必要があります 。

ルール4:脅威や攻撃の手口を知る

敵の手口を知らなければ、防御はできません。特にメールには細心の注意が必要です。

- なぜ重要か?近年、実在する取引先や顧客、あるいは経営層になりすました、非常に巧妙な「標的型攻撃メール」が増加しています。その手口を知らなければ、本物の業務メールと見分けがつかず、疑うことなく添付ファイルを開いたり、偽サイトへのリンクをクリックしたりしてしまいます。その結果、ウイルス感染やID・パスワードの窃取といった被害に直結します 。不審なメールは「まず疑う」習慣が不可欠です。

ルール5:メール送信時に「指差し確認」を行う

これは技術的なルールではありませんが、最も効果的なルールのひとつです。

- なぜ重要か?情報漏洩の原因として常に上位にある「不注意による誤送信」 は、このルールで防ぐことができます。メールの「送信」ボタンを押す直前に、一度マウスから手を離し、

- 宛先(To, Cc)は本当に正しいか?

- 意図しない人がCcやBccに含まれていないか?

- 添付ファイルは、送るべき正しいファイルか?を「指差し確認」する癖をつけるだけで、重大な事故の大半は未然に防げます。

B. アナログ情報(紙媒体)と日常行動の取り扱い

デジタル化が進んでも、私たちの周りには「紙」の資料が溢れています。データと同じく、紙も厳格に管理されなければなりません。IPAや内閣サイバーセキュリティセンター(NISC)が、中小企業向けにも情報管理のハンドブックを配布していること自体が、これらの日常ルールの重要性を示しています 。

ルール6:クリアデスク・クリアスクリーンを徹底する

- 内容: 機密情報が記載された内部資料、顧客の名刺、あるいはパスワードを走り書きした付箋などを机の上(デスク)に放置したまま離席・退社してはいけません。PCも、離席時には必ず画面をロック(スクリーンセーバーやスリープ)する「クリアスクリーン」を習慣化します。

ルール7:書類の廃棄ルールを守る

- 内容: 内部資料や会議のメモ書きを、そのままゴミ箱に捨ててはいけません。それらの情報は、必ずシュレッダーで裁断するか、溶解処理サービスを利用して復元不可能な状態にしてから廃棄します。

ルール8:公共の場での業務に注意する

- 内容: カフェや新幹線、コワーキングスペースなどで業務を行う際は、第三者による「覗き見(ショルダーサーフィン)」に注意が必要です。PC画面にプライバシーフィルターを貼るなどの対策を講じます。また、誰でも接続できるフリーWi-Fiは通信が傍受されるリスクがあるため、機密情報の送受信や社内システムへのアクセスは避けるべきです。

ルール9:印刷・コピー時の取り忘れを防ぐ

- 内容: 複合機で機密資料を印刷・コピーした後、それを取り忘れるというミスは頻繁に発生します。可能であれば、ICカード認証(社員証などをかざさないと印刷が開始されない)機能などを導入し、物理的に取り忘れが起きない仕組みを整えることが望ましいです。

これらの9つのルールは、決して難しいものではありません。しかし、これを従業員全員が「自分ごと」として、例外なく実践することこそが、「知財を守る文化」の土台となります。

会社の仕組みを理解する:データ分類マトリックスと情報のラベリング

キーワード:データ分類マトリックス

従業員一人ひとりが前章のような行動ルールを実践することは非常に重要です。しかし、「どの情報が、どの程度重要なのか?」という「モノサシ」が全社で共有されていなければ、個人の判断にバラツキが出てしまいます。

例えば、Aさんは「価格表は重要だ」と考えてメール暗号化を徹底する一方で、Bさんは「社内資料だから」と特に気にせず扱ってしまうかもしれません。これでは文化は醸成されません。

また、すべての情報を「最高機密」としてガチガチに固めてしまうのも非現実的です。プレスリリースや製品カタログのように、むしろ「積極的に外部へ公開すべき情報」も存在するからです 。

そこで必要になるのが、情報の「重要度」や「機密性」に応じてセキュリティレベルを最適化し、守るべき情報を効率的かつ効果的に守るための「情報の格付け(分類)」です 。

格付けの国際基準「CIA」

情報の重要度を客観的に評価し、格付けを行う際、国際的な基準として「CIA」と呼ばれる3つの観点が用いられます 。

- 機密性 (Confidentiality):「アクセスを許可された者だけが、その情報にアクセスできる状態か」を評価します。漏洩した際のインパクトの大きさを示す、最も重要な観点です。

- 完全性 (Integrity):「情報が正確であり、改ざん・破壊されていない状態か」を評価します。顧客の取引データや財務諸表など、正確性が失われると事業に致命的な影響が出る情報で重要視されます 。

- 可用性 (Availability):「許可された者が、必要なときにいつでも情報にアクセス・利用できる状態か」を評価します。基幹システムやECサイトのサーバーなど、停止が許されない情報で重要視されます 。

データ分類マトリックスの導入と活用

企業は、この「CIA」、特に「機密性」の観点に基づいて、自社が保有する情報をいくつかのレベルに「格付け」します。そして、そのレベルごとに「誰がアクセスできるのか」「どのように取り扱うべきか」という具体的なルールを一覧表にまとめたもの、それが「データ分類マトリックス」です。

皆様の会社がこのマトリックスを導入・周知することで、従業員は「この情報はどう扱えばいいだろう?」と迷う必要がなくなります。以下に、一般的なデータ分類マトリックスの例を示します。

【表1】データ分類マトリックスの例と取り扱いルール

| 分類レベル | 定義(機密性) | 具体例 | 取り扱いルール(例) |

| レベル3:極秘 (Top Secret) | 漏洩が経営に致命的な損害を与える。アクセスは許可されたごく一部の役員・従業員に限られる 。 | M&A(合併・買収)情報、公開前の重要特許情報、経営戦略、公表前の四半期財務情報 。 | ・アクセスは指名された者のみに厳格に制限 ・印刷、ローカルPCへの保存、USBメモリ等へのコピーは原則禁止 ・保管・通信時は常時暗号化 |

| レベル2:関係者限り (Restricted / Confidential) | 漏洩が事業活動に深刻な影響を与える、あるいは特定の範囲の従業員にのみ公開される 。 | **(例)価格表、顧客リスト、営業マニュアル、**人事考課情報、社内規程、開発中の技術情報 。 | ・原則として社内ネットワークでのみ閲覧可 ・社外への持ち出し・送信時は、上長の承認とパスワード付ZIP等の暗号化が必須 ・紙媒体は施錠可能なキャビネットで保管 |

| レベル1:公開 (Public) | 社外に公開される情報、または公開されても経営・事業への影響が軽微である情報 。 | プレスリリース、自社ウェブサイトへの掲載情報、公開済みの製品カタログ 。 | ・特段の取り扱い制限なし ・(ただし、公開前はレベル2以上として管理) |

このマトリックスが全社で共有されていれば、従業員の行動は明確になります。

例えば、ある営業担当者が「価格表(レベル2)」を取引先にメールで送る必要が生じたとします。その際、マトリックスを見れば、「レベル2の情報を社外に送信する際は、上長の承認を得て、ファイルを暗号化しなければならない」というルールが即座にわかります。

このように、データ分類マトリックスは、従業員が日々の業務で「迷わず」正しい行動(=秘密管理)を判断するための強力な行動指針となり、「知財保護を自分ごと」として実践するための羅針盤となるのです。

「自分ごと」にするための経営層の役割と知財文化の醸成

キーワード:経営層, 知財文化

ここまで、個々の従業員が実践すべき具体的な行動ルールと、それを支える会社の仕組み(データ分類マトリックス)について解説してきました。しかし、これらを導入するだけで、本当に「知財を守る文化」が根付くでしょうか。

答えは「ノー」です。

従業員個人の努力(ボトムアップ)だけでは、文化は定着しません。特に、日々の業務が忙しい中で、セキュリティ対策はどうしても「面倒な作業」「コスト」として捉えられがちです。なぜ、そのような面倒なことをしてまで情報を守らなければならないのか、その重要性を全社員が心の底から納得しなければ、ルールは形骸化してしまいます。

ここで不可欠となるのが、経営層による強力なリーダーシップ(トップダウン)です。

経済産業省とIPAが策定・推進している「サイバーセキュリティ経営ガイドライン」 は、本来はサイバー攻撃から企業を守るための指針ですが、その中核にある「経営者が実行すべき3つの指示」は、営業秘密=知財を守る文化の醸成にもそのまま当てはまります。

1. リスクの認識と全社方針の策定

経営層が実行すべき第一の責務は、「認識」です。情報漏洩や知財流出を、「現場が気をつけるべきこと」「情報システム部のコスト問題」として捉えるのではなく、「自社の競争力と存続の基盤を揺るがす、経営上の最重要リスク」として明確に認識することです 。

その上で、経営者は「我が社は、このように情報を守る」という全社的な情報保護方針(セキュリティポリシー)を策定し、それを自らの言葉で、繰り返し全従業員に発信し続けなければなりません。

2. 知財・情報を守るための管理体制の構築

「全社で取り組む」とは言っても、責任の所在が曖昧では物事は進みません。経営層は、知財や情報セキュリティを管掌する役員(CIPO: 最高知財責任者 や CISO: 最高情報セキュリティ責任者など)を明確に任命し、その役割と責任を明確化する必要があります 。

そして、この任命された責任者のもと、情報システム部門、法務・知財部門、人事部門、そして各事業部門が連携してリスクに対応する全社横断的な体制を構築することが求められます。

3. 対策のための資源(予算・人材)の確保

方針を示し、体制を整えても、「資源」がなければ実行できません。経営層は、セキュリティ対策ツールの導入、アクセス管理システムの構築、情報システム部門の人員確保といった「予算」を具体的に確保する責任を負います 。

そして、ここでいう「資源」の中で最も重要なものが、「人材育成」のための時間と予算です。全役職員のセキュリティ意識と対策スキルを向上させるため、eラーニングや集合研修などを一度きりで終わらせず、「継続的」に実施するための予算と時間を確保すること 。これこそが、文化を醸成する上で経営層が果たすべき最大の役割です。

政府の知財戦略においても、従来の「知財専門人財」(例:特許部員)の育成だけでなく、知財の裾野を広げ、事業戦略に知財を活用できる「知財活用人財」を育成することの重要性が説かれています 。

本記事で解説してきた「営業秘密の保護活動」は、まさに全従業員が「知財人財の裾野」 の一員となり、自社の競争力を守る「知財活用人財」 として機能することを意味します。

経営層が、サイバーセキュリティ対策と知的財産戦略を「別々の課題」としてではなく、「企業の競争力(資産)を守る」という同じ目的を持つ「表裏一体の経営課題」として捉えること 。そして、CISOとCIPOが緊密に連携する体制を築き、全社員の教育に資源を投下し続けること。その強い意志こそが、本物の「知財文化」を醸成する唯一の道です。

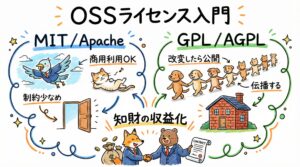

「守りの知財」から「攻めの知財」へ:保護文化が拓く収益化への道

キーワード:知財の収益化

本記事では、一貫して「知財を守る」という、いわば「守り(防具)」の側面について詳しく解説してきました。会社の資産である価格表や顧客リストを、内部不正や不注意による漏洩リスクからいかにして守るか、というテーマです 。

しかし、企業の知財戦略にはもう一つの重要な側面があります。それは、生み出した知財を「武器」として活用し、収益を上げたり、他社との事業連携(共創)を有利に進めたりする、「攻め(武器)」の戦略です 。

例えば、ある企業は自社の知的財産ポートフォリオを戦略的に構築・分類しています。自社のコア事業を他社の参入から守るための権利(BP-G: Guard)を「守り」として位置づける一方、他社へのライセンス供与や売却によって収益化を図るための権利(BP-F: Fighting)を「攻め」として明確に使い分けています 。

では、本記事のテーマである「守りの文化」は、この「攻め(知財の収益化)」と、どのようにつながるのでしょうか。私はライセンス担当として、この「守り」こそが「攻め」の絶対的な土台であると確信しています。

「攻めの知財」の代表例である「ライセンス契約」 とは、自社が持つ特許技術や、あるいは特許にはなっていない重要なノウハウ(=営業秘密)を、他社に使用させる対価としてライセンス料(収益)を得る契約です 。

ここで想像してみてください。

もし、ライセンス契約の交渉対象である重要な技術ノウハウが、日々の「守り」の文化が欠如していたために、従業員の「不注意」 によって社外に漏洩してしまっていたら、どうなるでしょうか。

その情報が一度でも公になってしまえば、もはや「非公知性(公然と知られていないこと)」 という営業秘密の法的要件を満たせなくなります。その資産価値は著しく毀損され、場合によってはゼロになります。

ライセンス担当者である私が、その情報を武器に「このノウハウを使う権利に、年間1億円の価値があります」と他社と交渉しようとしても、相手からは「その情報はすでに公開されていますよね? なぜ私たちがお金を払う必要があるのですか?」と言われてしまうでしょう。

つまり、全従業員による日々の「知財を守る」活動(=漏洩させないこと)こそが、その情報の「資産価値」そのものを維持し、将来、私のようなライセンス担当者が「攻め」の戦略、すなわち「知財の収益化」を実現することを可能にする、絶対的な前提条件なのです 。

従業員の皆様が、日々の業務で「価格表」や「内部マニュアル」をルール通りに慎重に取り扱うこと。それは、単にリスクを回避する(マイナスをゼロにする)という消極的な行為ではありません。

それは、会社の競争力の源泉である「隠れた資産」の価値を維持し、未来の「知財の収益化」(ゼロをプラスにする)という経営戦略の根幹を支える、極めて重要かつ積極的な「価値創造」活動なのです。

まとめとご案内

「社内全員で知財を守る文化」とは、特許部や法務部といった専門部署だけが取り組むものではありません。経営層の強力なリーダーシップと全社方針の提示 に始まり、従業員一人ひとりが、日常業務で扱う「価格表」や「内部資料」こそが会社の競争力の源泉であり、法的に保護されるべき「営業秘密」であると「自分ごと」として認識することです。

そして、その認識に基づき、「データ分類マトリックス」 のような会社の仕組みを理解し、「パスワードを強化する」、「メールの宛先を指差し確認する」といった日々の具体的な行動を、全員が例外なく実践すること。

その地道な「守り」の文化こそが、会社の資産価値を漏洩リスクから守り抜き、未来の「知財の収益化」 へと繋がる確かな第一歩となります。

知財人材の採用や知財の活用にお困りの事業者様は、ぜひ「PatentRevenue」の活用をご検討ください。「PatentRevenue」では、知財人材の求人情報を無料で登録・掲載いただけます。

詳細はこちらのURLからご確認ください。

(この記事はAIを用いて作成しています。)