ドメイン名の落とし穴:サイバースクワッティングとタイプスクワッティングの脅威と実務的対策

はじめに:デジタル資産としてのドメイン管理の重要性

株式会社IPリッチのライセンス担当です。

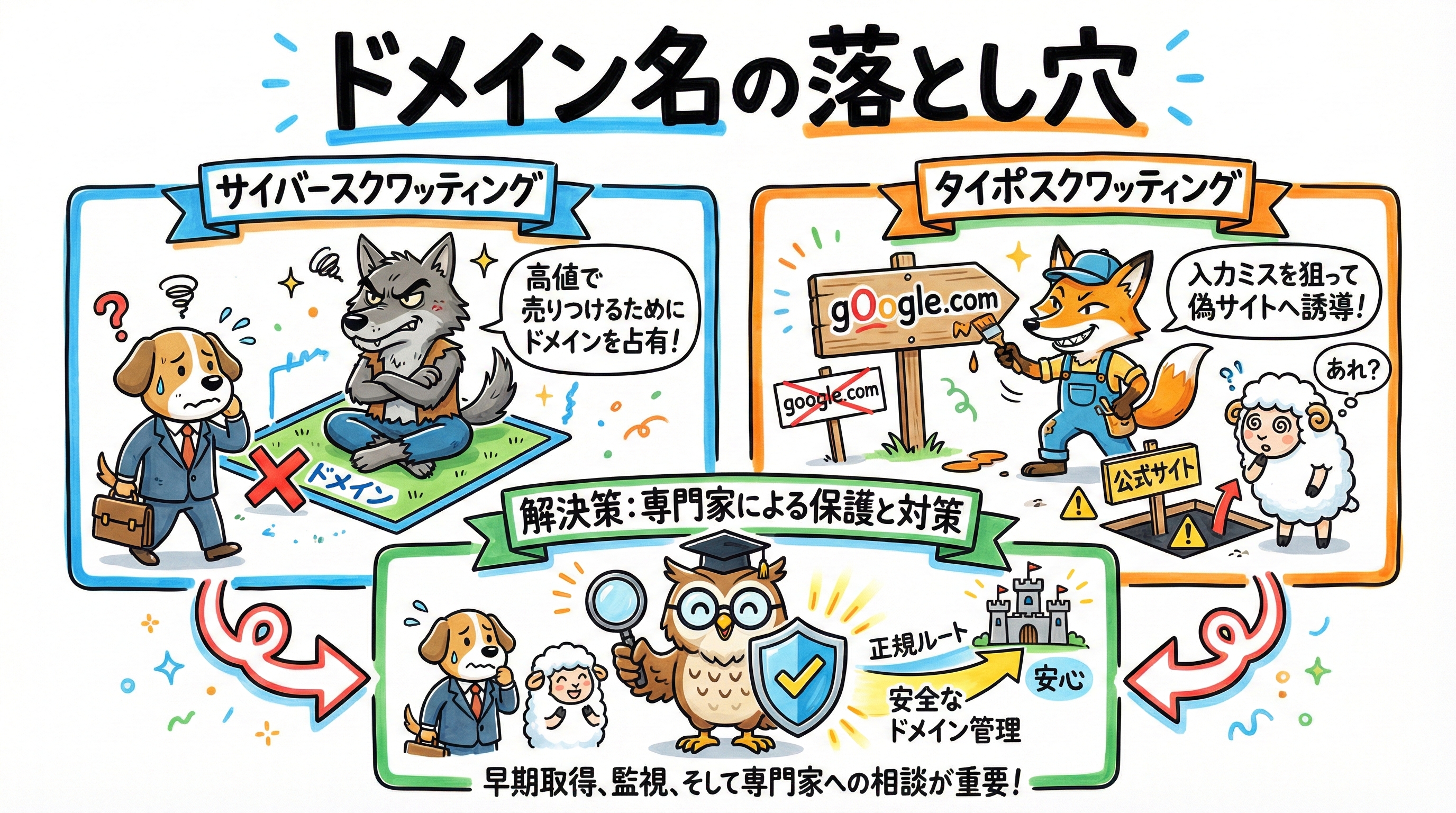

現代のビジネス環境において、ドメイン名は単なるウェブサイトのアドレス記号としての役割を超え、企業のブランドアイデンティティや社会的信用を体現する極めて重要な「デジタル資産」としての地位を確立しています。しかし、その資産価値が飛躍的に高まるにつれて、悪意ある第三者による権利侵害のリスクもまた、かつてないスピードで急増しています。特に、他者の商標や著名なブランド名に便乗して不当な利益を得ようとする「サイバースクワッティング」や、ユーザーの些細な入力ミスを狙い撃ちにする「タイプスクワッティング」は、企業の収益機会を損なうだけでなく、顧客をフィッシング詐欺やマルウェア感染といった深刻な危険に晒すセキュリティ上の脅威となっています。これらの攻撃は年々高度化しており、従来の単純なドメイン転売目的から、巧妙な詐欺サイトへの誘導や企業の社会的評価(レピュテーション)の毀損を目的とした攻撃へと変質しつつあります。

本記事では、これらドメイン名にまつわる侵害行為の定義や最新の攻撃手口、日本の不正競争防止法を含む法的枠組み、そして企業が講じるべき具体的な防衛策について、2024年から2025年にかけての最新統計や事例を交えながら、平易かつ網羅的に解説します。企業の知財担当者や経営層の皆様が、自社のブランドと顧客を守るための実務的な指針としてお役立ていただける内容を目指しました。

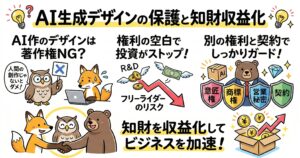

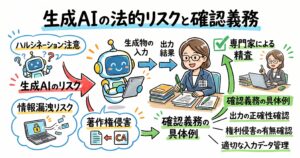

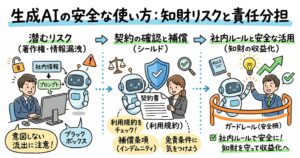

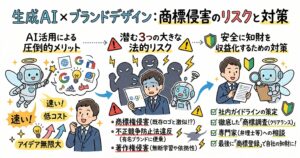

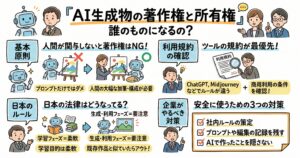

知財収益化と権利保護の両輪:特許侵害製品発見サービスについて

企業の知的財産戦略において、ドメイン名のようなブランド保護(守り)と同様に極めて重要なのが、保有する特許権の積極的な活用(攻め)です。多くの日本企業や大学は、世界的に見ても革新的で優れた技術特許を数多く保有していますが、その多くは自社製品への実装のみに留まり、第三者による権利侵害の発見や、ライセンス供与による収益化の機会を逸しているのが現状です。これは経営資源の大きな損失と言わざるをえません。

株式会社IPリッチでは、こうした課題を解決し、眠れる知財を収益に変えるために「特許侵害製品発見サービス」を提供しています。このサービスは、最先端のAI技術と知財専門家による詳細な解析を組み合わせることで、貴社の特許技術を侵害している可能性のある製品を市場から高精度に特定します。そして、単なる侵害の指摘に留まらず、ライセンス契約の締結や事業譲渡、あるいは特許売買といった具体的な収益化への道筋をご提案いたします。ブランドを守る「守りの知財」と並行して、埋もれた資産から新たなキャッシュフローを生み出す「攻めの知財」を強化することで、企業の知財ROI(投資対効果)を最大化することが可能です。ぜひ、当社のPatentRevenueプラットフォームと併せてご活用ください。

サイバースクワッティングの定義と多様化する悪意の形態

ブランドの信用にただ乗りするデジタル空間の不法占拠

サイバースクワッティング(Cybersquatting)とは、第三者が正当な権限や正当な理由なく、他人の商標、商号、著名人の氏名などと同一または混同を引き起こすほど類似したドメイン名を取得・保有・使用する行為を指します。この用語は、現実世界における不動産の不法占拠者(Squatter)に由来しており、デジタル空間上の「土地」であるドメイン名を不当に占有する行為として国際的に問題視されています。

この行為の最も古典的かつ典型的な動機は、当該ドメイン名を本来の権利者(ブランドオーナー)に対して高値で売りつけることにあります。彼らは、企業が新製品や新サービスを発表する前、あるいは特定の人物が有名になる前のタイミングを見計らい、先回りして関連するドメイン名を安価に取得します。そして、正当な権利者がビジネス展開のためにウェブサイトを開設しようとした際に、そのドメインが既に取得されている事実に直面させ、譲渡の対価として登録費用の数百倍から数千倍もの法外な金銭を要求するのです。これは実質的な「身代金」要求と言えるでしょう。

転売目的を超えた攻撃手法の広がり

初期のサイバースクワッティングは、主にドメイン名の転売による差益獲得(転売屋的行為)が中心でしたが、インターネット経済の発展に伴い、その手口はより巧妙かつ悪質なものへと進化しています。

1. アフィリエイト収入目的の偽サイト(パークページ) 取得したドメイン名に、クリック課金型の広告リンクを敷き詰めたページ(パーキングページ)を設置する手口です。ユーザーが誤ってそのドメインにアクセスすると、本来探していたブランドとは無関係な、あるいは競合他社の製品広告が表示されます。スクワッターは、ブランドの知名度を利用してトラフィック(アクセス数)を集め、広告収益を得ます。

2. 模倣サイトによる詐欺とフィッシング 正規のブランドサイトのデザインやロゴを無断でコピーし、本物そっくりの「偽サイト」を構築するケースです。ここで偽のブランド品を販売して代金を詐取したり、会員ログイン画面を模倣してIDやパスワードを盗み出したりします。

3. グライプサイト(Gripe Sites)による中傷 金銭的な利益ではなく、特定の企業や製品、人物を批判・攻撃することを目的としたサイトです。「[ブランド名]sucks.com」のようなドメイン名を取得し、ネガティブな情報を発信します。言論の自由との兼ね合いで法的な判断が難しい場合もありますが、事実無根の中傷が含まれる場合は、深刻なブランド毀損を引き起こします。

タイプスクワッティングの脅威と心理的・技術的メカニズム

ユーザーのヒューマンエラーを収益化する「タイポ」の罠

タイプスクワッティング(Typosquatting)は、「Typo(入力ミス)」と「Squatting(占拠)」を組み合わせた造語であり、サイバースクワッティングの一種ですが、その攻撃手法はユーザーの行動心理と身体的な操作ミスに深く根ざしています。攻撃者は、ユーザーがブラウザのアドレスバーにURLを直接入力する際や、スマートフォンで急いで入力する際に発生しやすい「打ち間違い」を体系的に分析し、その誤った綴りのドメイン名を先回りして取得します。

具体的なパターンとしては以下のようなものが挙げられます。

- キーボードの隣接キー入力: 「example.com」に対し、キーボードで「m」の隣にある「n」を押してしまうことを想定した「examplle.com」や「exanple.com」。

- 文字の重複: 「google.com」に対する「gooogle.com」のように、特定の文字を連打してしまうミスを狙うもの。

- 文字の入れ替え: 「apple.com」に対する「alppe.com」など、タイピングの順序が前後するミス。

- 文字の欠落: 長い単語の一部が抜けてしまうミス。

- TLDの誤り: 「.com」と打つべきところを「.co」や「.cm」(カメルーンのドメイン)と打つミス。特に「.cm」は「o」を打ち忘れるだけでアクセスしてしまうため、悪用されるケースが多発しています。

コンボスクワッティングと内部不正への悪用

近年では、単なる打ち間違いだけでなく、正規のドメイン名に一般的な単語を付加した「コンボスクワッティング(Combosquatting)」も増加しています。例えば、「[ブランド名]-support.com」や「[ブランド名]-login.com」といったドメインです。これらはユーザーに対して「公式のサポートページである」という誤った安心感を与えるため、フィッシングの成功率が高まる傾向にあります。

さらに深刻なのが、企業の従業員を標的とした攻撃です。例えば、人事ポータル(hr.[社名].com)へのアクセスを狙い、「myhr[社名].com」のようなドメインを取得するケースです。ドメイン名の階層構造(ドットの位置)を微妙に変えることで、従業員に「社内の正規システムへのアクセスである」と誤認させ、社内認証情報を窃取しようとする高度な標的型攻撃が確認されています。

高度化するドメイン偽装技術:ホモグラフ攻撃とPunycodeの闇

視覚的な類似性を悪用した国際化ドメイン名の悪用

タイプスクワッティングの手法は、ユーザーの入力ミスを待つ受動的なものから、視覚的な錯覚を意図的に作り出す能動的な攻撃へと進化しています。その代表格が「ホモグラフ攻撃(Homograph Attack)」です。これは、国際化ドメイン名(IDN)の仕組みを悪用した技術的な偽装手法です。

IDNは、英語のアルファベット以外の文字(漢字、ひらがな、キリル文字、ギリシャ文字など)をドメイン名に使用できるようにする規格です。コンピュータ内部ではこれらの文字は「Punycode(ピュニコード)」と呼ばれる「xn--」で始まる英数字の羅列に変換されて処理されますが、ブラウザ上では人間が読める文字として表示されます。攻撃者はこの仕組みを利用し、正規のドメイン名に使用されているラテン文字と「形が酷似しているが、文字コードが異なる別の文字」を混入させます。

例えば、ラテン文字の「a」(U+0061)の代わりに、キリル文字の「а」(U+0430)を使用します。多くのフォントにおいて、これら二つの文字は肉眼では全く区別がつきません。しかし、コンピュータにとっては全く別のドメインとして扱われます。ユーザーがメールやSNS上のリンクをクリックした際、表示されるURLは正規のものに見えますが、実際には攻撃者が管理する偽サイトに接続されているのです。

2024年以降に急増する特定の文字を用いた攻撃事例

2024年から2025年にかけて報告されている特徴的な事例として、日本のひらがな「ん」(Unicode U+3093)やカタカナ「ソ」(U+30BD)などを悪用したケースが挙げられます。特定のフォント環境やURLの表示形式によっては、「ん」がスラッシュ「/」やチルダ「~」に酷似して見えることがあります。

セキュリティ研究者によって確認された事例では、大手宿泊予約サイト「Booking.com」を模倣したフィッシング攻撃において、URLの一部にこの「ん」が含まれていました。例えば、「booking.com/login」のように見えるURLが、実際には「booking.comんlogin」という文字列(実際にはPunycode変換された全く別のドメイン)であるケースです。ユーザーは「正規ドメインの配下にあるログインページ(ディレクトリ)」にアクセスしていると思い込みますが、実際にはドメイン名自体が異なっているため、ブラウザのセキュリティ警告をすり抜けてしまう可能性があります。このように、技術的な仕様の隙間と人間の視覚的な認知バイアスを組み合わせた攻撃が、現在の主流となりつつあります。

2024-2025年の最新統計と傾向分析:WIPOレポートより

過去最高水準で推移するドメイン名紛争

世界知的所有権機関(WIPO)が発表した最新のレポートによると、2024年の統一ドメイン名紛争処理方針(UDRP)に基づく申立件数は6,168件に達し、前年に続き過去最高水準を記録しました。2025年に入ってもそのペースは衰えず、年間6,000件を超える高い水準で推移しています。これは、企業のデジタルトランスフォーメーション(DX)が加速し、ビジネスのオンライン依存度が高まるにつれて、ブランド侵害の機会も比例して増大していることを如実に示しています。

標的となる業界と新たな脅威トレンド

統計データを詳細に分析すると、サイバースクワッティングの標的となりやすい業界の傾向が見えてきます。2024年の申立件数トップは「小売(Retail)」であり、次いで「銀行・金融(Banking and Finance)」、「バイオテクノロジー・製薬(Biotechnology and Pharmaceuticals)」が続きます。これらの業界は、顧客との信頼関係がビジネスの根幹であり、かつオンラインでの取引や情報提供が活発であるため、攻撃者にとって「効率よく収益(または情報)を奪えるターゲット」と見なされています。

また、トップレベルドメイン(TLD)のトレンドにも変化が見られます。依然として「.com」が紛争の大多数を占めていますが、近年注目されているのはAI(人工知能)ブームに関連した「.ai」(アンギラ)や、テック企業に人気のある「.io」(イギリス領インド洋地域)といった国別コードトップレベルドメイン(ccTLD)を巡る紛争の急増です。特に「.ai」ドメインは、その市場価値の高騰に伴い、著名企業のブランド名を含むドメインが投機目的で先取りされるケースが多発しており、2024年にはWIPOにおける申立件数が前年比で大幅な増加を記録しました。

日本の法的枠組みにおける規制:不正競争防止法の適用

不正競争防止法第2条第1項第19号による保護

日本国内において、ドメイン名の不正取得や使用に対する主要な法的対抗手段は「不正競争防止法」です。この法律は、事業者間の公正な競争を確保することを目的としており、2001年の改正によってドメイン名の不正使用に関する規定が導入されました。現行法(令和5年改正時点)では、第2条第1項第19号(改正前は13号など)において、以下の行為が明確に「不正競争」として定義されています。

「不正の利益を得る目的で、又は他人に損害を加える目的で、他人の特定商品等表示(人の業務に係る氏名、商号、商標、標章その他の商品又は役務を表示するものをいう。)と同一若しくは類似のドメイン名を使用する権利を取得し、若しくは保有し、又はそのドメイン名を使用する行為」

この条文に基づき、被害を受けた企業は侵害者に対してドメイン名の使用差止(登録抹消を含む)や損害賠償を請求することが可能です。

「図利加害目的」という厳格な要件とその立証

不正競争防止法を適用して勝訴するためには、単にドメイン名が自社のブランドと類似していることだけでなく、取得者に「図利加害目的(とりかがいもくてき)」があることを立証しなければなりません。これは、正当な理由でドメインを取得した者(例えば、偶然同じ名称の店舗を運営している場合など)を不当に排除しないための要件です。

- 不正の利益を得る目的(図利目的):

- ドメイン名を権利者に高額で買い取らせようとする意図。

- 正規サイトと誤認させてアクセスを集め、有料広告の収益を得る意図。

- フィッシング詐欺や偽ブランド品販売によって不当な利益を得る意図。

- 他人に損害を加える目的(加害目的):

- 正当な権利者のウェブサイト開設を妨害する意図。

- 誹謗中傷サイトを開設し、企業の信用を毀損する意図。

裁判実務においてはこの「目的」の認定が最大の争点となりますが、過去の判例では「正当な理由なく著名な商標と同一のドメインを取得し、ウェブサイトを開設せずに放置している(パッシブ・ホールディング)」事実や、「権利者に対して執拗に買取を持ちかけた」事実、あるいは「大量の他人の商標ドメインを保有している」事実などが、図利加害目的を推認させる強力な証拠として採用されています。

紛争処理の実務:UDRPとJP-DRPによる解決手続き

裁判外紛争解決手続(ADR)の活用メリット

ドメイン名紛争において、裁判所での訴訟は強力な手段ですが、判決が出るまでに長い時間と多額の弁護士費用がかかるというデメリットがあります。また、インターネットは国境を越えるため、海外の事業者がドメインを取得している場合、どこの国の裁判所に訴えるべきか(裁判管轄)という複雑な問題も発生します。

そのため、多くの企業は「統一ドメイン名紛争処理方針(UDRP: Uniform Domain Name Dispute Resolution Policy)」に基づく仲裁手続きを選択します。これはICANN(インターネットのドメイン管理組織)が定めた方針であり、.comや.netなどの主要なドメイン全てに適用されます。UDRPの最大のメリットは、手続きがすべてオンラインで完結し、申し立てから通常2ヶ月程度という短期間で裁定が下される点です。費用も訴訟に比べて低廉であり、裁定の結果、ドメイン名の登録移転(取り戻し)または取り消しを求めることができます。ただし、金銭的な損害賠償請求は扱われません。

日本のドメイン名(.jp)に特化したJP-DRP

日本の国別ドメインである「.jp」については、日本ネットワークインフォメーションセンター(JPNIC)が定めた「JPドメイン名紛争処理方針(JP-DRP)」が適用されます。基本的な構造はUDRPと同様ですが、日本の法制度や商慣習を考慮した運用がなされています。

JP-DRPにおいても、申立人は以下の3つの要素を全て証明する必要があります。

- 同一性・類似性: 登録者のドメイン名が、申立人の商標等と同一または混同を引き起こすほど類似していること。

- 権利・利益の不存在: 登録者が、そのドメイン名の登録について権利または正当な利益を有していないこと(例:その名称でビジネスを行っていない)。

- 不正の目的: 登録者のドメイン名が、不正の目的で登録または使用されていること。

日本の事例では、2002年の日韓ワールドカップに際して「worldcup2002.com」等のドメインが大量に不正取得された事件や、携帯電話事業者のブランド変更に伴うドメイン先取り事件などで、JP-DRPやUDRPを活用した移転裁定が下されており、企業のブランドを守るための実効性ある手段として定着しています。

企業が講じるべき実効性のある防衛戦略

1. 防衛的ドメイン登録(Defensive Registration)の最適化

最も確実な予防策は、他人に取られる前に自社でドメインを取得してしまう「防衛的登録」です。しかし、無数に存在するトップレベルドメイン(TLD)や、考えられる全てのタイプミス(誤字)のパターンを網羅して取得することは、コスト的に不可能です。したがって、リスクベースでの優先順位付けが重要になります。

- コアとなる商標の完全保護: 「.com」「.net」「.jp」などの主要TLD、および事業展開している国(中国の.cn、EUの.euなど)のccTLDは必須で取得します。

- リスクの高い文字列の確保: 自社ブランド名において、ユーザーが間違えやすい綴り(「l」と「r」の間違い、長音の有無など)や、過去に被害事例の多いパターン([ブランド]-loginなど)を優先的に取得します。

- 新gTLDへの対応: 「.shop」「.app」「.inc」など、ビジネスとの関連性が高い新しいドメインが登場した際は、商標権者向けの優先登録期間(サンライズ期間)を活用して確保します。

2. 常時モニタリングと早期発見体制の構築

取得できなかった、あるいはあえて取得しなかったドメインについては、「モニタリング(監視)」を行う必要があります。専門のブランド保護業者が提供する監視サービスを利用することで、自社ブランドを含むドメイン名が世界中のどこかで新規に登録された際に、24時間以内に検知することが可能です。

特に重要なのは、ドメインが登録された直後の挙動監視です。登録されたばかりのドメインにはウェブサイト等のコンテンツが存在しない場合が多いですが、メールサーバー(MXレコード)が設定された時点で、フィッシングメールの送信準備が整ったと判断できます。このように、実際の被害が発生する前の「予兆」を捉えることで、プロバイダへの通報や警告書の送付といった初動対応を迅速に行うことができます。

3. ドメイン名とメール認証のセキュリティ強化

自社が保有する正規のドメイン名が乗っ取られたり、なりすましに利用されたりしないよう、技術的なセキュリティ対策を講じることも不可欠です。

- レジストラロック: ドメインの無断移管を防ぐ設定を有効にします。

- DMARC / BIMIの導入: 自社のドメインを騙ったなりすましメールが顧客に届くのを防ぐため、送信ドメイン認証技術(SPF, DKIM, DMARC)を導入します。さらに、認証されたメールに自社のブランドロゴを表示させるBIMI(Brand Indicators for Message Identification)を採用することで、顧客に対して「正規のメールであること」を視覚的に証明し、タイプスクワッティングによる偽メールとの差別化を図る動きも進んでいます。

- SSL証明書の監視: フィッシングサイトの多くが、無料のSSL証明書(Let’s Encryptなど)を利用して「https化」し、安全なサイトを装っています。証明書発行ログ(CTログ)を監視し、自社ブランド名を含むドメインに対して証明書が発行されたことを検知する手法も、早期発見のための有効な手段となります。

結論:ブランドの信頼を守るための継続的な警戒

ドメイン名を巡る脅威は、かつての単純な「ドメイン転売」から、タイプスクワッティングやホモグラフ攻撃を駆使した高度なサイバー犯罪へと変質し、その被害は金銭的損失のみならず、企業の社会的信用の失墜にまで及んでいます。攻撃者は常に新しい技術や法制度の隙間、そして人間の心理的な隙を探しており、企業側も「一度対策を講じれば終わり」ではなく、継続的な監視と柔軟な対応が求められます。

企業は、ドメイン名を単なるITインフラの一部としてではなく、経営戦略上の最重要資産の一つとして位置づけ直す必要があります。法務部門、知財部門、ITセキュリティ部門、そして広報部門が連携して包括的な保護体制を構築し、不正競争防止法やUDRPといった法的ツールを適切に行使することが、デジタル時代におけるブランドの信頼を守り抜くための唯一の道と言えるでしょう。

(この記事はAIを用いて作成しています。)

参考文献

CrowdStrike 2025 Threat Hunting Report Cybersquatting and Typosquatting: What’s the Difference Between Them? Cybersquatting, spam, phishing: the different types of domain name abuses Trends of Cybersquatting, Typosquatting, and Other Malicious Domains Difference Between Cybersquatting and Typosquatting Domain Dispute Digest Q3 2025 WIPO Cybersquatting Cases 2024 Statistics WIPO Handles Record Number of Domain Disputes in 2025 WIPO-ICA Final UDRP Review Report WIPO Domain Name Dispute Resolution Statistics JPドメイン名のルールと紛争処理手続 株式会社IPリッチ PatentRevenue プレスリリース PatentRevenue 公式サイト 株式会社IPリッチ PatentRevenue 特徴詳細 不正競争防止法 第2条第1項第13号(現19号)ドメイン名解説 Unfair Competition Prevention Act Japan Textbook English Unfair Competition Prevention Act Japan Translation JPO Unfair Competition Prevention Act Training Text WIPO Lex Unfair Competition Prevention Act Japan IIP Bulletin 2001 Domain Name Problems 効果的なドメイン管理のステップとベストプラクティス 不正競争防止法 ドメイン名不正使用規制の要件 フィッシング対策協議会 2024年 年次報告書 GMOブランドセキュリティ ドメイン監視サービス詳細 GMOブランドサーベランス Forドメインネーム GMOブランドセキュリティ 企業概要 GMOドメインブロックと保護サービス 不正競争防止法における保護とUDRP 中国不正競争防止法改正案 2025 日本企業 ドメイン名紛争 事例リスト Internet Week 2001 ドメイン名紛争事例 e-Gov 不正競争防止法施行令 New Homoglyph Phishing Campaign Impersonates Booking.com Homoglyph Domain Attacks Explained Warning: Watch Out for This Japanese Character in Your Booking.com Email Punycode Attacks and Mobile Risks Homograph Attacks and Email Compromise Phishing, Typosquatting, and Brand Impersonation Trends 2024 State of Scams in Japan Report JPCERT/CC Phishing Report 2021-2022 Trends History and Techniques of Phishing Japanese Businesses Bombarded with Phishing Messages ドメイン名の不正使用に関する対応(不正競争防止法)